Blogi

Näin rakennat tietoturvan hallintajärjestelmän

Arterin tietoturvamalli on valmis tekninen pohja, jonka avulla voit rakentaa organisaatiolle tietoturvan hallintajärjestelmän

Rakensimme 2021 Arterille oman tietoturvallisuuden hallintajärjestelmän, ja meille myönnettiin tietoturvallisuuden ISO 27001 -sertifikaatti kesäkuussa 2021. Hyödynsimme sertifikaatin haussa ARC-ohjelmistoa, johon tehtävät sekä dokumentaatio muodostuivat yhdistelmänä olemassa olevia kokonaisuuksia:

- Arter Frameworkin mukaisista kokonaisarkkitehtuurikuvauksista sekä

- ISO-standardin mukaisista listauksista esimerkiksi tietoturvan hallintakeinoista ja vaatimuksista.

Halusimme myös dokumentoida tavan, jolla rakensimme tietoturvan hallintajärjestelmän, jotta asiakkaamme voisivat hyödyntää ARCia ja valmista mallipohjaa vastaavissa tietoturvaprojekteissaan. Arterin uusi tietoturvavamalli ei siis käytännössä ole täysin uusi, vaan kevyt päivitys aiempaan tietoturvan hallintamalliimme.

Tässä blogissa kerromme päävaiheet tietoturvallisuuden hallintajärjestelmän rakentamiseen ARC-ohjelmiston avulla.

👉 Pidimme aiheesta lokakuussa 2021 webinaarin yhdessä Arterin konsultin Toni Vehmaanperän kanssa, voit katsoa webinaarin alta. Tarkemmin pääset tutustumaan Arterin tietoturvallisuuden hallintapalveluun tästä.

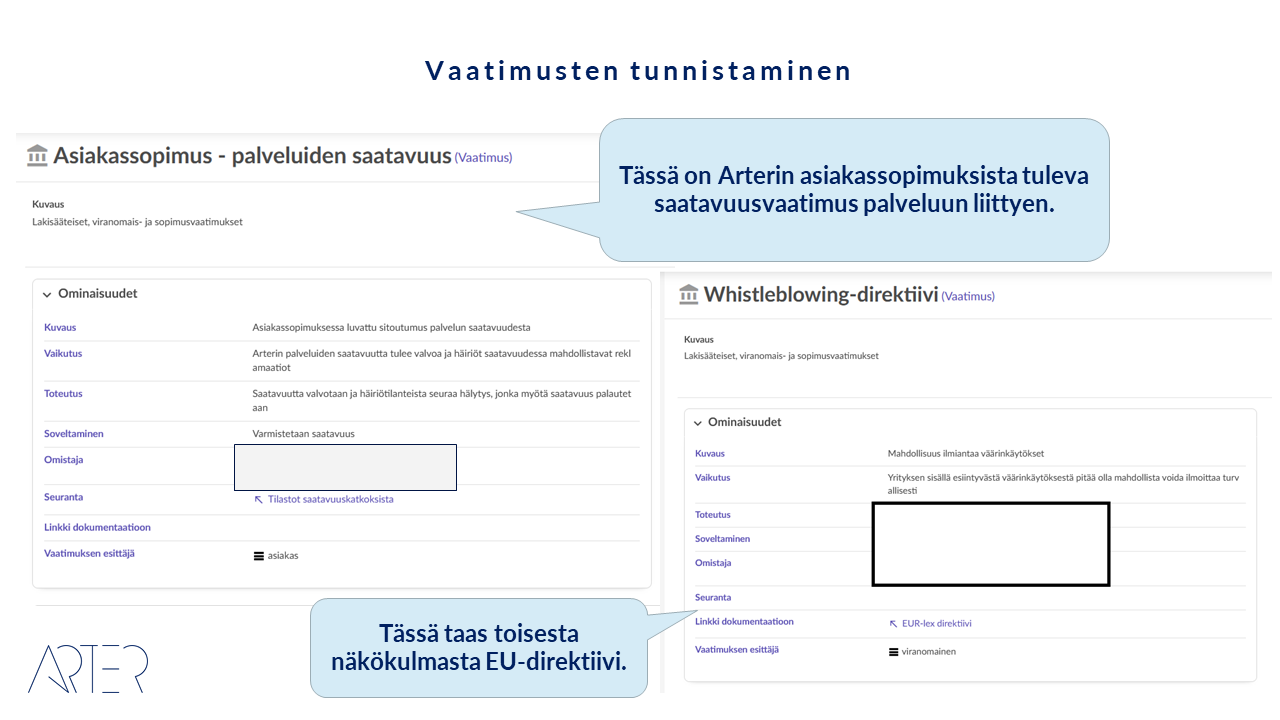

Tietoturvallisuuden hallintajärjestelmän rakentaminen voidaan jakaa neljään päävaiheeseen:

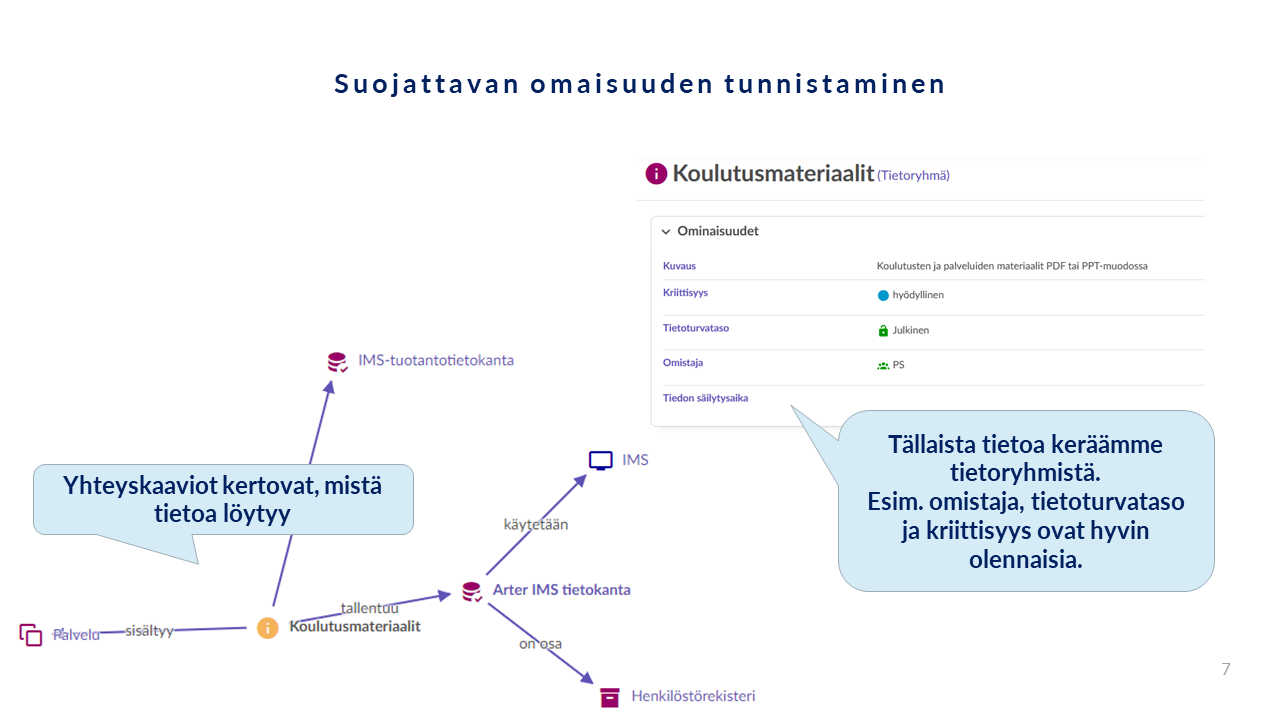

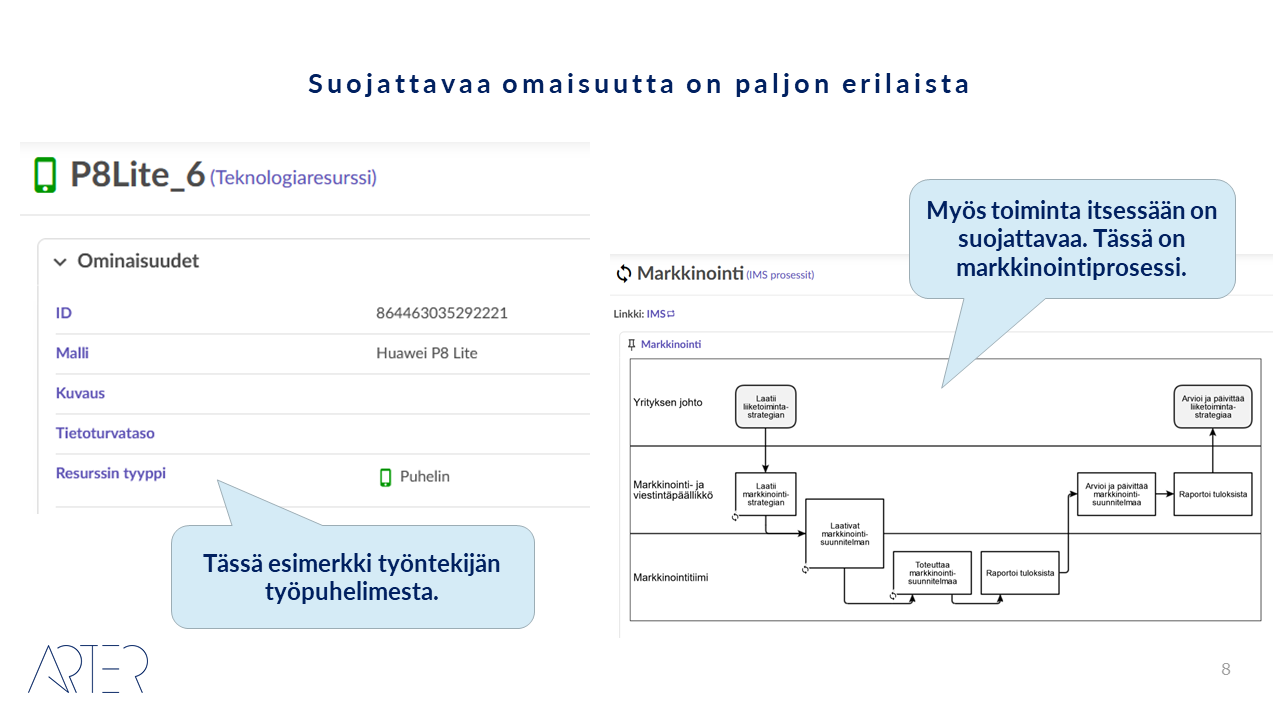

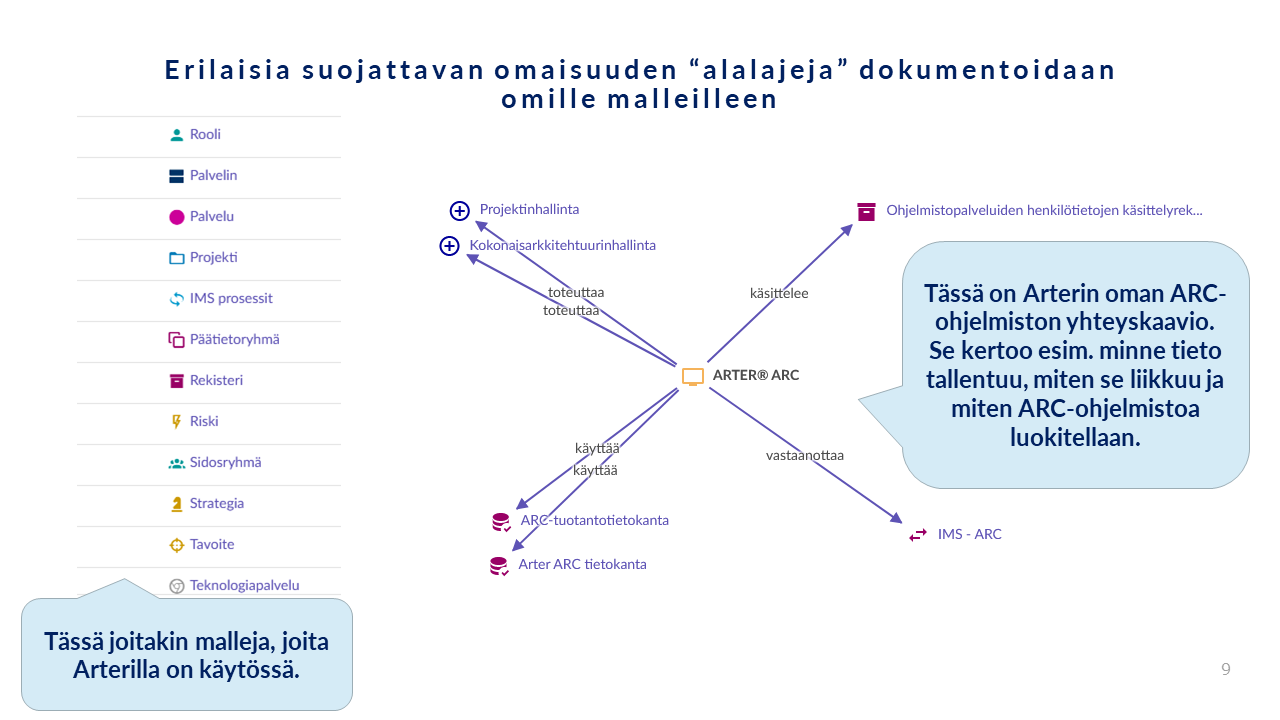

1. Suojattavan omaisuuden tunnistaminen

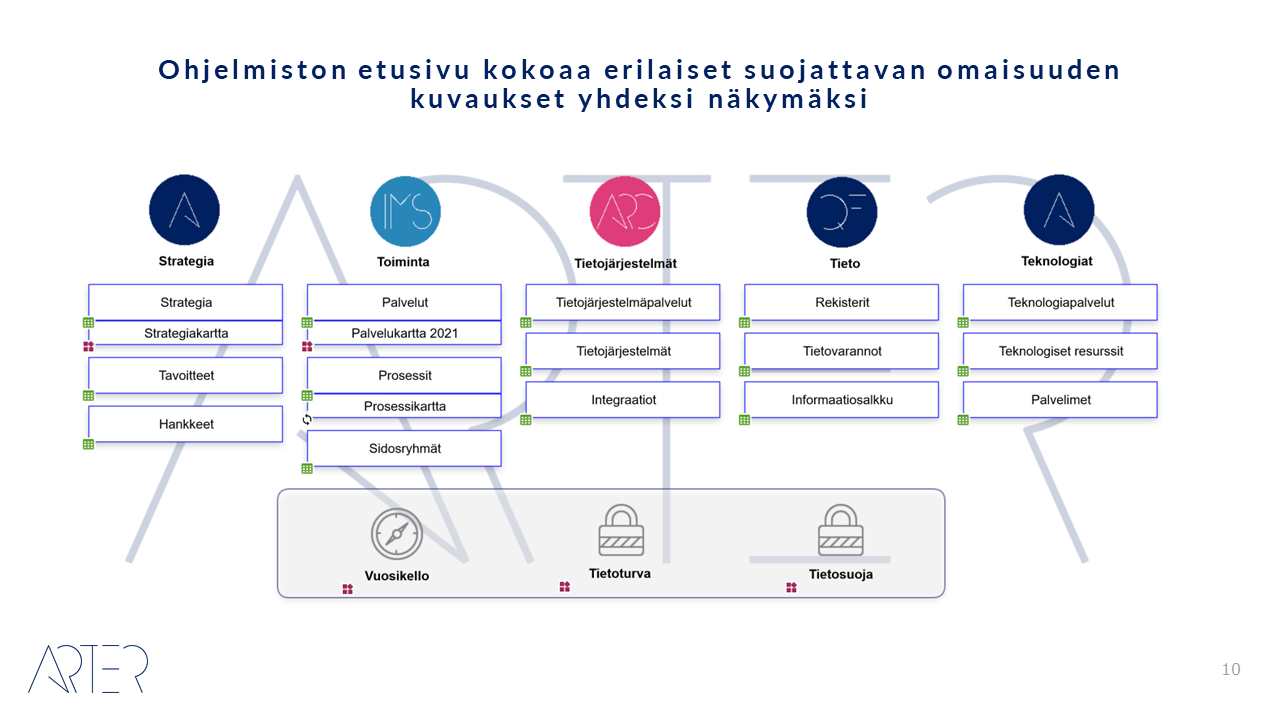

Tässä vaiheessa määritellään, mitä organisaation kohteita tietoturvatyöllä pyritään turvaamaan eli tieto-omaisuus ja siihen liittyvät tietoturvavaatimukset.

Arterin omassa tietoturvamallissa suojattavat kohteet tulivat suoraan organisaatiomme jo ARCiin kuvatusta kokonaisarkkitehtuurista. Yleisimpiä suojattavia kohteita ovat:

- järjestelmät,

- laitteet,

- prosessit sekä

- tietoaineistot.

Otteita Arterin tietoturvan hallintajärjestelmästä:

2. Tietoturvariskien arviointi ja käsittely

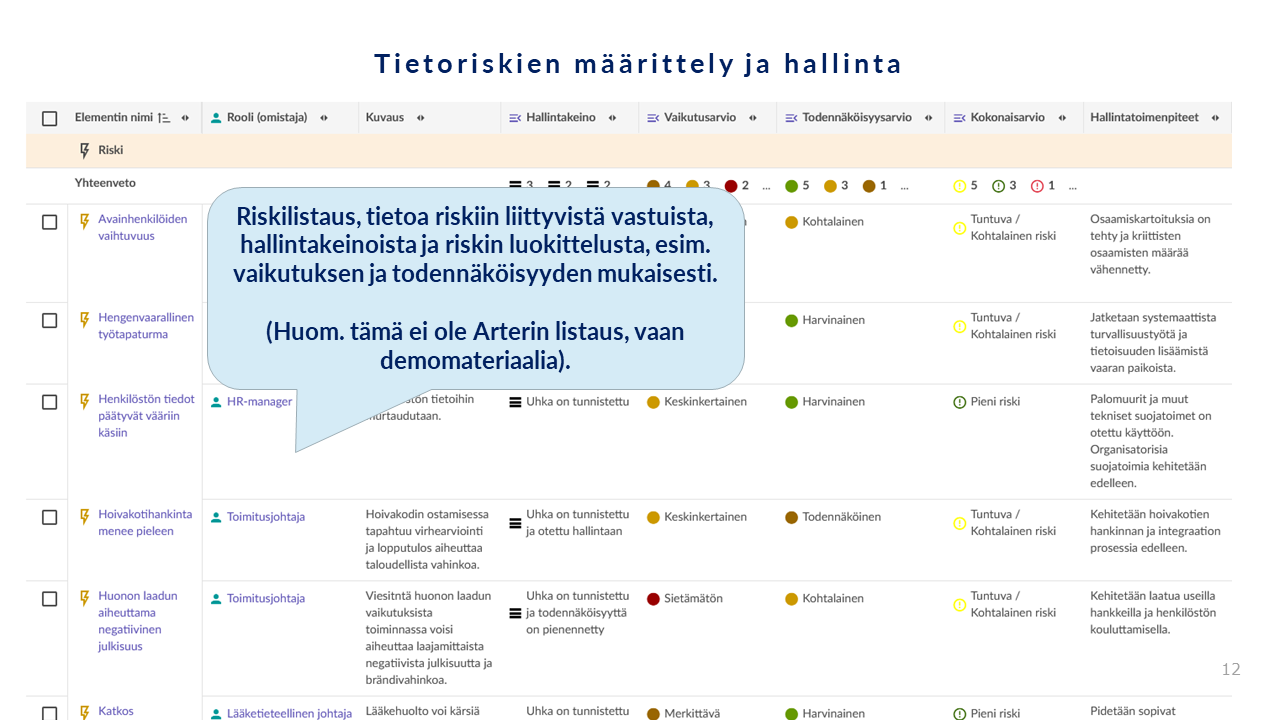

Toisessa vaiheessa laaditaan riskilistaus ja kerätään tietoa riskiin liittyvistä vastuista, hallintakeinoista sekä riskin luokittelusta esimerkiksi sen vaikutuksen ja todennäköisyyden mukaisesti.

Esimerkki tietoriskien määrittelystä ja hallinnasta:

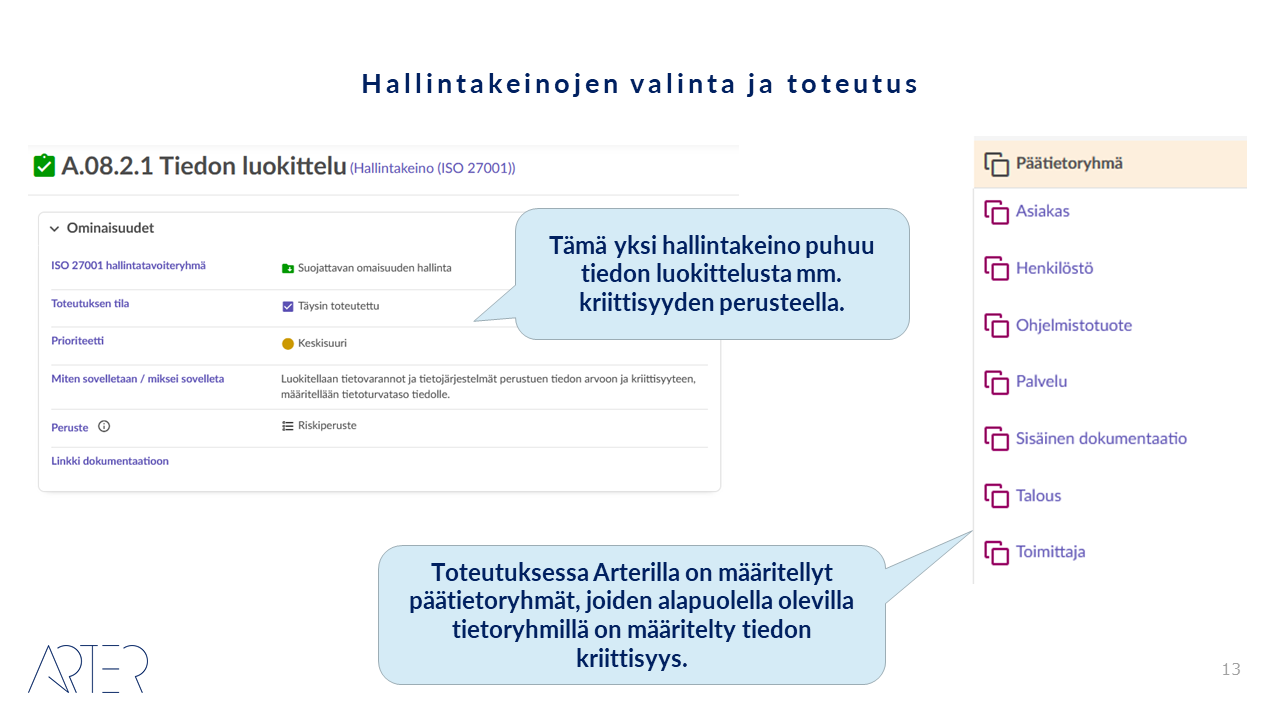

3. Hallintakeinojen valinta ja toteuttaminen

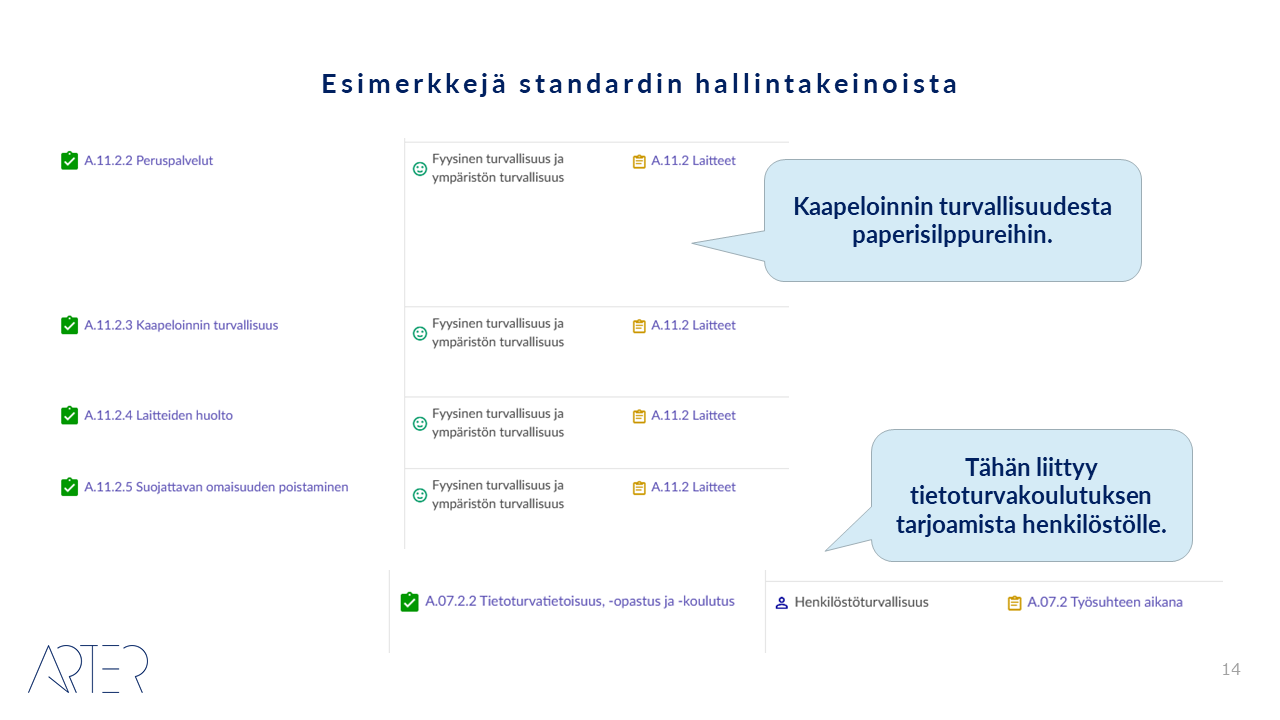

Hallintakeinojen avulla hallitaan riskiarviossa tunnistettuja riskejä. Esimerkiksi ISO 27001-standardi sisältää 114 hallintakeinoa.

Tiedonhallintalakiin liittyen on tulossa laajentava suositus, Vahti 100 -kortisto, joka tulee sisältämään nimensä mukaisesti 100 suositusta. Nykyisellään tiedonhallintalakiin on kirjattuna 13 tietosuojavaatimusta, jotka löydät listattuna myös tästä ladattavasta checklististä.

Osalle organisaatioista 114 hallintakeinoa ei ole tarpeeksi. Osa taas ei välttämättä tavoittele tietoturvajärjestelmän sertifiointia ja valitsee hallintakeinoista omaan toimintaansa sopivimmat. ARC-ohjelmisto mahdollistaa niin tarkan standardin mukaisen mallin, kuin siitä poikkeamisenkin.

Otteita Arterin tietoturvan hallintajärjestelmästä:

4. Hallintajärjestelmän vaikuttavuuden ylläpito, seuranta ja parantaminen

Tietoturvallisuuden hallintajärjestelmää tulee myös ylläpitää, seurata ja kehittää eteenpäin.

Hallintamalleihin kuuluu olennaisesti niiden ylläpitäminen ja jatkuva parantaminen

Arterilla mittaamme tietoturvan hallintamallista seuraavaa:

- Osallistuvatko työntekijät tarjottuihin tietoturvakoulutuksiin?

- Kuinka paljon saamme IMS-ympäristöömme määritellyn poikkeamaraportin mukaisia raportteja?

- Onko tieto hallintajärjestelmässä ajan tasalla? Hyvänä esimerkkinä uuden tietojärjestelmän hankinta on tärkeä tarkistuspiste hallintajärjestelmälle, sen aikana päästään kokeilemaan mallin käytännön hyödyntämistä.

Tietoturvamalliin on laadittuna myös vuosikello, jonka mukaisesti tietoturvatiimi tekee tietoturvatyölle määriteltyjä toimenpiteitä tietyin väliajoin. Alla olevassa kuvassa on ote Arterin tietoturvan hallintajärjestelmän vuosikellosta.

ARC-ohjelmisto toimii visualisoinnin ja tiedon kokoon keräämisen työkaluna

Hyödynsimme oman tietoturvamallimme laatimiseen ARC-ohjelmiston lisäksi myös IMS-ohjelmistoa dokumenttien, riskien sekä prosessien kuvaamisen osalta. Lue tästä lisää kuinka, olemme hyödyntäneet ARC- ja IMS-ohjelmistoja tietoturvallisuuden hallintajärjestelmän rakentamisessa.

Jos asiakkaallamme on käytössään muita työkaluja esimerkiksi riskien- tai dokumenttien hallintaan, on ARCiin on mahdollista luoda viittauksia kyseisiin järjestelmiin. ARC toimii tällöin visualisoinnin ja hajallaan olevan tiedon kokoon keräämisen työkaluna – hallintamallin kaikkien osien ei siis tarvitse sijaita ARC-ohjelmistossa vaan olemassa olevaa tietoa voidaan linkittää tietoturvallisuuden hallintamalliin.

Suosittelen tutustumaan myös:

- Näin hyödynnät kokonaisarkkitehtuuria tietoturvatyössä | blogi + webinaari

- Näin rakennat tietoturvallisuuden hallintamallin -pikaopas | maksuton ladattava opas

- Laatulöpinät Podcast: Tietoturvallisuuden hallintajärjestelmän rakentaminen – ISO 27001 Arterilla | podcast

Kiinnostaako tietoturvallisuuden systemaattinen kehittäminen? Tutustu ilmaiseksi ARC-ohjelmistoon demon avulla, niin kerromme sinulle, kuinka ARC-ohjelmisto sopii yrityksenne tarpeisiin.

Tilaa demo-tunnukset tällä lomakkeella ja kokeile ARC-ohjelmistoa ilmaiseksi - kokeilu ei edellytä sitoutumista:

* Merkityt kohdat ovat pakollisia.